Giriş

Herkese merhabalar, bugün kendimce önemli olduğunu düşündüğüm bir sorun hakkında düşüncelerimi dile getirip, bu soruna çözüm getirmek amacıyla da bir çözüm önerisi paylaşacağım.

Konumuz hem tarayıcı eklentilerinde, hem mobil cihazlarımızda, hem de bilgisayarlarda kullanımımıza sunulan ücretsiz VPN hizmetleri ve kişisel verilerimiz için oluşturduğu tehditler.Öncelikle VPN nedir sorusuna ufak bir açıklama getirecek olursak Virtual Private Network yani Sanal Özel Ağ, hedef site ile aranızda bir köprü görevi görüp akan trafiğin şifreli olarak akmasını sağlar, böylelikle ağ trafiğinin 3. şahıslar tarafından okunmamasını sağlar.Bir diğer işlevi ise hedef ile aranızda bir köprü görevi gördüğünden, çıkış noktanızın mevcut konumunuzun dışında olması nedeniyle kendi ülkenizdeki kısıtlamaları aşmanızı ve anonim(!) olmanızı sağlamasıdır.

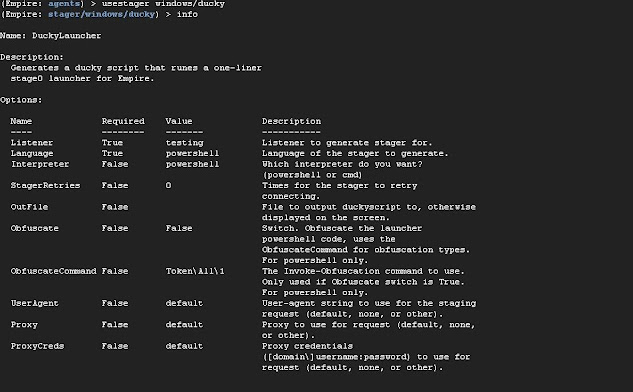

VPN kullanmak isteyenler için ücretli ve ücretsiz pek çok seçenek bulunmaktadır.OpenVPN, ProtonVPN ücretsiz olarak güvenli bağlantı sağlamaktadır fakat sizlere sağladığı hız, saç baş yolduracak cinstendir.NordVPN gibi ücretli olarak güvenli bağlantı sağladığını, log tutmadığını iddia eden VPN sağlayıcıları da bulunmaktadır ki özellikle NordVPN çevremde çoğu insan tarafından sıkça kullanılmaktadır ve kullanıcıların çoğu NordVPN'in log tutmama taahhütü sebebiyle tercih ettiklerini dile getirmekteler.Bir de bilinçsiz son kullanıcıların tercih ettiği AppStore, Google Play Store ve internette yer alan kişisel veri avcısı VPN hizmetleri vardır ki bu yazıyı yazma sebebim kendileridir.

Google Play Store'da yer alan bir VPN uygulamasının kullanıcı sayısı

Araştırmalarım sırasında marketlerde yer alan ücretsiz VPN yorumlarını okuduğumda onlarca kişinin bu uygulamalar nedeniyle Netflix,Amazon gibi hesaplarının çalındığını beyan ettiklerine şahit oldum.Peki böyle bir şey mümkün müdür ?

Evet ücretsiz VPN'ler ağ trafiğini şifrelemektedir fakat sadece siz ile VPN sunucusu arasındaki trafik şifrelenmektedir, sonrası bu hizmet kapsamında olmadığı için yaşanması olası bir senaryodur diyebilirim.Buradan çıkarmamız gereken sonuç VPN sağlayıcısı bütün trafiğinizi görebilir ve istediği her şeyi yapabilir, her türlü kaydı tutabilir(aksini iddia etse bile).Neticede kayıt tutmak VPN sağlayıcısının kendini garantiye almak için yapması muhtemel bir eylemdir çünkü hizmet verdiği kullanıcılardan birisi yasadışı bir faaliyet gerçekleştirdiyse, kimse emniyet güçlerini karşısına almak istemeyecektir.

Tehditler

Eğer ücretli bir VPN hizmeti alıyorsanız, maruz kalabileceğiniz tehdit sayısı ücretsize kıyasla daha azdır.Örnek olarak log tutmadığını vaat eden sağlayıcınız log tutuyor olabilir, yaptığınız aktiviteleri kayıt altına alıp 3.şahıslarla paylaşabilir(Örneğin: hangi siteler, hangi ülkelerden ziyaretçi alıyor, ziyaret sıklıkları nedir gibi bir çalışma için kullanılabilir.) Aktivitelerinizin kayıt altında olması size can sıkıcı gelmiyor olabilir fakat kişisel verilerinizin GDPR ve/veya KVKK mevzuatına aykırı olarak, açık rızanız alınmadan işleniyor olması istememeniz gereken bir unsurdur.

Ücretsiz VPN hizmetlerinde karşı karşıya kalabileceğiniz olası tehditler ise hassas verilerinizin çalınması, değiştirilmesi, kişisel verilerinizin 3. şahıslara aktarımı diyebiliriz.Şunu unutmayın ki size ücretsiz hizmet sunan VPN sağlayıcılarının hedef noktası, çeşitli sebeplerle anonimlik isteyen kişilerin ilginç olabilecek ağ trafiğidir.

Yazının maksadı kesinlikle karalamak değildir.Ama az şüpheci yaklaştığımızda karşılaştığımız gerçek kimsenin birileri gelsin bağlansın diye 5-10 sunucuya openvpn kurmayacağıdır veya kimsenin aylık 3-5 dolardan bant genişliği sattığı şahısları sırf taahhüt etti diye olası bir duruma karşı korumayacağıdır.

İşte kendinizi bütün bu sorunlardan arındırmanın güzel bir yolu var, kendinizinkini oluşturmak.

VPN Sunucusunun Oluşturulması

Kendi VPN sunucunuzu oluşturmanın çeşitli yolları vardır.Eski veya kullanmadığınız bilgisayarınızla,VPS hizmeti satın alarak,Google Cloud Console(GCC) üzerinden veya Amazon Web Services(AWS)' ile kendi VPN sunucunuzu oluşturabilirsiniz.Biz bugün AWS'nin EC2 hizmeti ile işlem gerçekleştireceğiz.

Öncelikle bu uygulamada kendi VPN sunucunuzu oluşturmak için Amazon Web Services(AWS)'te hesap açmanız gerekmektedir.AWS ilk 12 ay sizlere ücretsiz olarak bir çok hizmet sunmaktadır ki bu hizmetlerden bir tanesi de Windows ve çeşitli linux dağıtımlarını çalıştırmamıza olanak sağlayan EC2 hizmetidir.Hesap açma aşamaları basit olduğundan o konuda bir yönerge hazırlama ihtiyacı duymadım, hesabınızı oluşturduktan sonrasındaki aşamalar için yönergelerde bulunacağım.

AWS doğrudan OpenVPN sunucusu kurmamıza da olanak sağlamaktadır fakat ufak tefek testler için de kullanmak için Ubuntu üzerinde kurulum gerçekleştireceğiz, dileyenler doğrudan OpenVPN ile de çalışabilir.

Şimdi AWS hesabı açtıktan sonraki aşamalara geçeceğiz.

Build a solution altında ilk sırada yer alan "Launch a virtual machine" sekmesine tıklıyoruz

Ubuntu Server 20.04'ü seçiyoruz

İşlemci ve ram özelliklerini seçmemiz isteniyor, ücretsiz kullanım için bizlere "free tier" ibaresiyle sunulan t2.microyu seçiyoruz

Burada bu uygulama için bir değişiklik yapmamız gerekmiyor, o yüzden "Next:Add Storage" deyip devam ediyoruz

Depolama alanı için boyut belirtmemiz gerekiyor, varsayılan olarak 5 gb seçili gelmekte, ben 25 gb veriyorum bu uygulamada kullanmak için.Zaten çok fazla vermemize de izin vermiyor ücretsiz kullanımda.

Yine bu uygulama için burada bir aksiyon almamız gerekmediğinden "Next:Configure Security Group" seçeneği ile devam ediyoruz

VPN'imizi 443/TCP portu ile haberleşecek şekilde ayarlayacağımız için burada gerekli kuralları tanımlamamız gerekmektedir.HTTPS üzerinden her yere bağlantı kurabilmek için Source kısmını "Anywhere" olarak tanımlıyoruz.Ayrıca ssh bağlantısı kurabilmek için de aynı işlemi gerçekleştiriyoruz.Normal şartlar altında belirli portlara her yerden erişim sağlayacak şekilde ayarlamak kesinlikle önerilen bir işlem değildir fakat ben sizlerin statik ip adresine sahip olmadığınızı varsayarak bu şekilde bir ayarlama yaptırıyorum.Şayet statik ip adresine sahipseniz custom seçeneği ile kendi ip adresinizi yazarak sadece kendi ip adresiniz üzerinden erişim kabul edecek şekilde ayarlayabilirsiniz.

Burada yaptığımız ayarları görüntülüyoruz, Launch diyerek son aşamamıza geçebiliriz.

Burada SSH bağlantısı için bir anahtar dosyası oluşturmamız gerekmektedir."Create a new key pair" diyerek "Key pair name" kısmında anahtar dosyamız için isim belirleyip indiriyoruz, ardından "Launch" diyerek makinemizi oluşturmak için gereken aşamaları sonlandırıyoruz.

İnstances sekmesine gelip makinemizi görebiliriz.Makinemizi seçiyoruz.

Bu alanda makinemizin iç/dış ağ ip ve dns adreslerini görmekteyiz. Sağ üstte bulunan "Connect" butonuna tıklıyoruz.

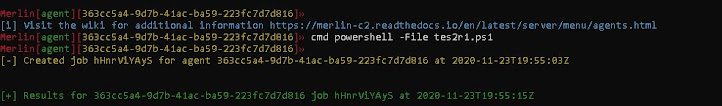

Bu alanda bağlantı kurmamız için seçenekler mevcuttur.Sol yukarda bulunan "EC Instance Connect" sekmesinde tarayıcı üzerinden makinemize erişim sağlayabiliyoruz, ben SSH Client üzerinden bağlantı kurmayı da sizlere göstereceğim."Example:" altında yer alan alanı kopyalıyoruz.Ardından Linux veya Mac kullanıyorsanız Terminal, Windows'ta iseniz cmd üzerinden makineyi oluştururken indirdiğiniz ".pem" uzantılı key dosyasının olduğu dizine geçiyoruz ve kopyaladığımız metni yapıştırıyoruz.

Makinemizle bağlantı kurduktan sonra "sudo su ; apt-get update ; apt-get upgrade" komutu ile paket güncellemesi yapıyoruz.

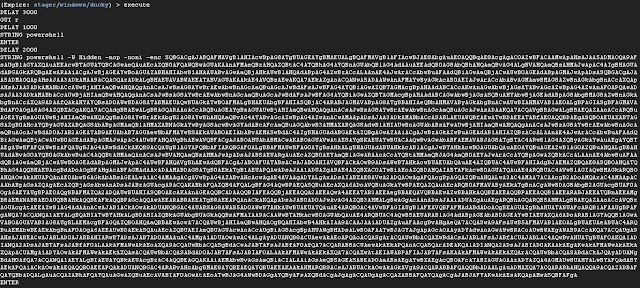

Artık OpenVPN kurulumuna hazırız.Şimdi terminale "wget https://git.io/vpn -O openvpn-install.sh ; bash openvpn-install.sh"komutunu giriyoruz ve OpenVPN kurulumu için bizden istenen parametreleri giriyoruz.

- Bizden ilk olarak ip adresi istemektedir buraya Instances kısmından makinemize girdiğimizde yazan "Public IP" yani dış ağ ip adresini giriyoruz.

- Ardından bağlantı türünü sormaktadır(TCP/UDP), biz TCP deyip devam ediyoruz

- Hangi port üzerinden iletişim kuracağını sormaktadır, 443 yazıp devam ediyoruz.

- Hangi DNS sağlayıcısını istediğimizi sormaktadır, Google seçeneği ile devam ediyoruz

- Son olarak bir isim belirleyip işlemi sonlandırıyoruz.

Bir takım indirmeler yaptıktan sonra kurulum bitecektir.Kurulum bittikten sonra kullanıma hazır OpenVPN servisimiz aktif hale gelmiş olacaktır, kurulum bitince "/root/" dizinine ".ovpn" uzantılı bir dosya oluşturacaktır.Artık yapmamız gereken tek şey istemcimize OpenVPN Gui indirip bu ".ovpn" dosyasını atmaktır.İstemcimizde indirmek için dosyayı yayınlamamız gerekmektedir, bu sorunu kolayca çözen "http.server" isimli python3 modülünü kullanacağız.AWS'de yer alan Ubuntu imajında python3 varsayılan olarak gelmektedir, ekstra kuruluma ihtiyaç yoktur.

Terminale " cd /root/ ; python3 -m http.server 8080" komutunu girerek dosyamızı yayınlıyoruz.Sonraki aşamalar için her sistemde ayrı ayrı kurulumu göstereceğim.

OsX/Macbook İçin OpenVPN Bağlantısı

Buradan MacOs için OpenVPN Gui uygulamasını indirip ".dmg" dosyasının kurulumunu yapıyoruz.

Spotlight'a OpenVPN yazıp OpenVPN Connect uygulamasını açıyoruz.

Tarayıcı da " http://ec2ubuntu.public.ip.adresi:8080" adresine gidiyoruz

".ovpn" uzantılı dosyaya tıklayıp indiriyoruz.

File sekmesine gelip browse butonuna tıklıyoruz

Import Profile seçeceğine tıklıyoruz ve indirdiğimiz ".ovpn" uzantılı dosyamızı seçiyoruz

Artık VPN bağlantımız aktif haldedir.Hızdan bahsedecek olursam VPN bağlantısı olmadan Kablosuz bağlantıda 40MB bağlantı hızım var iken VPN ile 19MB hız elde etmekteyim.Ücretsiz VPN'lerin performansıyla kıyasladığımızda bence gayet başarılı, Vpnbook'tan edindiğim ücretsiz VPN'lerin 1MB altı bağlantı hızı verdiği zamanı düşündüğümde fazlasıyla tatmin ediyor.

Windows 10 İçin OpenVPN Bağlantısı

Buradan Windows için OpenVPN Gui uygulamasını indirip, kurulumunu yapıyoruz.

Tarayıcı da " http://ec2ubuntu.public.ip.adresi:8080" adresine gidiyoruz

".ovpn" uzantılı dosyaya tıklayıp indiriyoruz.

Ardından indirdiğimiz ".ovpn" uzantılı anahtar dosyamızı "C:\Users(Kullanıcılar)\kullanıcıAdınız\OpenVPN\Config" dizinine atıyoruz.

Bağlantı için Görev Çubuğuna gelen OpenVPN simgesine sağ tıklayıp Bağlan butonuna tıklıyoruz

Bağlantımız Aktif Haldedir.Hızdan bahsedecek olursam VPN bağlantısı olmadan Kablosuz bağlantıda 40MB bağlantı hızım var iken VPN ile 19MB hız elde etmekteyim.Ücretsiz VPN'lerin performansıyla kıyasladığımızda bence gayet başarılı, Vpnbook'tan edindiğim ücretsiz VPN'lerin 1MB altı bağlantı hızı verdiği zamanı düşündüğümde fazlasıyla tatmin ediyor.

Mobil İçin(IOS) OpenVPN Bağlantısı

AppStore Üzerinden OpenVPN uygulamasını indiriyoruz

Tarayıcı da " http://ec2ubuntu.public.ip.adresi:8080" adresine gidiyoruz

".ovpn" uzantılı dosyaya tıklıyoruz

OpenVPN ile aç seçeneğini seçiyoruz

Add seçeneğini seçiyoruz

"Connect after import" tikini işaretleyip sağ yukarıda bulunan "ADD" butonuna tıklıyoruz

Bağlantımız Aktif Haldedir.Hızdan bahsedecek olursam VPN bağlantısı olmadan Kablosuz bağlantıda 40MB bağlantı hızım var iken VPN ile 19MB hız elde etmekteyim.Ücretsiz VPN'lerin performansıyla kıyasladığımızda bence gayet başarılı, Vpnbook'tan edindiğim ücretsiz VPN'lerin 1MB altı bağlantı hızı verdiği zamanı düşündüğümde fazlasıyla tatmin ediyor.

Böylelikle günün sonunda hem kendimize ait ücretsiz bir VPN'e,hem ücretsiz bir VPN'den alabileceğimiz en iyi performansa , hem de kişisel verilerimizin güvence altına alınmasına sahip olmuş oluyoruz.

Aşamalarla alakalı yaşayacağınız olası sorunlar için emrehuseyinkahyaoglu@gmail.com adresinden veya sosyal medya hesaplarımdan benimle iletişime geçebilirsiniz.Güvenli günler dilerim.